Cryptography - Data Security

Cryptography - Data Security açıklaması

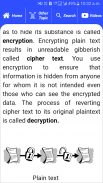

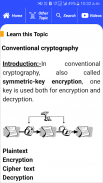

This App covers the basics of the science of cryptography. It explains how programmers and network professionals can use cryptography to maintain the privacy of computer data. Starting with the origins of cryptography, it moves on to explain cryptosystems, various traditional and modern ciphers, public key encryption, data integration, message authentication, and digital signatures

Types of Cryptography

1. Symmetric Key Cryptography (Secret Key Cryptography)

2. Asymmetric Key Cryptography (Public Key Cryptography)

3. HASH FUNCTION

This useful App lists 150 topics with detailed notes, diagrams, equations, formulas & course material, the topics are listed in 5 chapters. The app is must have for all the engineering science students & professionals.

The app provides quick revision and reference to the important topics like a detailed flash card notes, it makes it easy & useful for the student or a professional to cover the course syllabus quickly before an exams or interview for jobs.

Track your learning, set reminders, edit the study material, add favorite topics, share the topics on social media.

Use this useful engineering app as your tutorial, digital book, a reference guide for syllabus, course material, project work, sharing your views on the blog.

Some of the topics Covered in the app are:

1) Basics of Cryptography

2) Conventional cryptography

3) Key management and conventional encryption

4) Keys

5) Pretty Good Privacy

6) Digital signatures

7) Digital certificates

8) The OSI Security Architecture

9) Network Security

10) Types of attacks

11) Denial of service attack

12) Smurf Attack

13) Distributed Denial of Service Attacks

14) Security Mechanism

15) A Model for Network Security

16) Symmetric Ciphers

17) Classical SubstitutionTechniques

18) Classical Transposition Techniques

19) Rotor Machines

20) Steganography

21) Block Cipher Principles

22) The Data Encryption Standard

23) Differential Cryptanalysis Attack

24) Cipher and Reverse Cipher

25) Security of DES

26) The Strength of DES

27) Differential and Linear Cryptanalysis

28) Block Cipher Design Principles

29) Finite Fields

30) The Euclidean Algorithm

31) Finite Fields of The Form GF(p)

32) Polynomial Arithmetic

33) Finite Fields Of the Form GF(2n)

34) The AES Cipher

35) Substitute Bytes Transformation

36) Evaluation Criteria For AES

37) ShiftRows Transformation

38) AddRoundKey Transformation

39) AES Key Expansion Algorithm

40) Equivalent Inverse Cipher

41) Multiple Encryption and Triple DES

42) Triple DES with Two Keys

43) Block Cipher Modes of Operation

44) Cipher Feedback Mode

45) Output Feedback Mode

46) Counter Mode

47) Stream Ciphers

48) The RC4 Algorithm

49) Random Number Generation

50) Pseudorandom Number Generators

51) Linear Congruential Generators

52) Cryptographically Generated Random Numbers

53) Blum BlumShub Generator

54) True Random Number Generators

55) Key Hierarchy

56) Key Distribution Centre

57) Transparent Key Control Scheme

58) Controlling Key Usage

59) Confidentiality Using Symmetric Encryption

60) Link versus End-to-End Encryption

61) Key Distribution

62) Traffic Confidentiality

63) Prime Numbers

64) Fermat\\\'s and Euler\\\'s Theorems

65) Testing for Primality

66) The Chinese Remainder Theorem

67) Discrete Logarithms

68) Principles of Public-Key Cryptosystems

69) RSA Algorithm

70) Optimal Asymmetric Encryption Padding

71) Key Management

72) Distribution of Secret Keys Using Public-Key Cryptography

73) Diffie-Hellman Key Exchange

74) Example of Deffie Hellman algorithm

75) Key Exchange Protocols

76) Man in the Middle Attack

77) Elliptic Curve Arithmetic

Each topic is complete with diagrams, equations and other forms of graphical representations for better learning and quick understanding.

Cryptography is part of computer science, software engineering education courses and information technology degree programs of various universities.

Bu işlem Uygulama şifreleme biliminin temellerini kapsamaktadır. Bu programcılar ve ağ uzmanları bilgisayar verilerinin gizliliğini korumak için şifreleme nasıl kullanabileceğinizi açıklar. şifrelemenin kökenleri ile başlayarak, anahtar şifrelerini, çeşitli geleneksel ve modern şifrelere, açık anahtarlı şifreleme, veri entegrasyonu, mesaj kimlik doğrulama ve dijital imzalar açıklamaya geçer

Kriptografi Türleri

1. Simetrik Anahtar Şifreleme (Gizli Anahtar Kriptografi)

2. Asimetrik Anahtar Şifreleme (Açık Anahtar Kriptografi)

3. hızlı arama fonksiyonu

Bu kullanışlı uygulama notları, diyagramlar, denklemler, formüller ve ders materyali detaylı ile 150 konular listelenir konular 5 bölümlerde listelenmiştir. Uygulamanın tüm mühendislik bilimi öğrencileri ve profesyoneller için sahip olması gereken.

Uygulamanın detaylı flash kart notlar gibi önemli konularına hızlı revizyon ve referans sağlar, bu öğrenci veya işler için bir sınavlardan veya görüşmesinden önce hızla Ders tanıtım kapsayacak bir profesyonel için kolay ve kullanışlı hale getirir.

, Hatırlatmalar ayarlayın süreçlerini izleme çalışması materyali düzenlemek, favori konuları eklemek, sosyal medyada konuları paylaşmak.

Senin öğretici, dijital kitabın, ders programı için bir referans kitabı, ders materyali, proje çalışması olarak bu yararlı mühendislik uygulamasını kullanın blogda görüşlerinizi paylaşmak.

app Kapalı konulardan bazıları şunlardır:

Kriptografi 1) Temel Bilgiler

2) Geleneksel şifreleme

3) Üst düzey yöneticilere ve konvansiyonel şifreleme

4) Tuşlar

5) Pretty Good Privacy

6) Sayısal imzalar

7) Dijital sertifikalar

8) OSI Güvenlik Mimarisi

9) Ağ Güvenliği

saldırıların 10) Türleri

Service saldırısı 11) Reddi

12) Smurf Saldırı

Servis Saldırıları 13) Distributed Denial

14) Güvenlik Mekanizması

Ağ Güvenliği için 15) Bir Model

16) simetrik şifreleme

17) Klasik SubstitutionTechniques

18) Klasik transpozisyon Teknikleri

19) Rotor Makineleri

20) Steganografi

21) Blok Şifreleme İlkeleri

22) Veri Şifreleme Standardı

23) Diferansiyel Kriptanaliz Saldırı

24) Şifreleme ve Ters Şifreleme

DES 25) Güvenlik

DES 26) Güç

27) Diferansiyel ve Lineer Kriptanaliz

28) Blok Şifreleme Tasarım İlkeleri

29) Sonlu

30) Öklid algoritması

31) Biçim GF Sonlu (p)

32) Polinom Aritmetik

33) Form GF Of Sonlu Cisimler (2n)

34) AES Şifresi

35) İkame bayt dönüştürülmesi

AES için 36) Değerlendirme Ölçütleri

37) dönüşümü ShiftRows

38) AddRoundKey dönüştürülmesi

39) Anahtar Genişleme Algoritması AES

40) eşdeğer Ters Şifreleme

41) birden fazla şifreleme ve Triple DES

42) İki Keys ile Üçlü DES

Çalışma 43) Blok Şifreleme Modları

44) Şifreleme Modu geri bildirim

45) Çıkış geri bildirim Modu

46) Sayacı Modu

47) akış şifreler

48) RC4 algoritması

49) Rastgele Sayı Üretme

50) yalancı rasgele sayı Jeneratörler

51) doğrusal eşlik Jeneratörler

52) kriptografik Oluşturulan Rastgele Sayılar

53) Blum BlumShub Jeneratör

54) Gerçek Rastgele Sayı Jeneratörler

55) Anahtar Hiyerarşi

56) Anahtar Dağıtım Merkezi

57) Şeffaf Anahtar Kontrol Programı

58) anahtar kullanımı denetleme

Simetrik Şifreleme kullanma 59) Gizlilik

Uçtan Uca Şifreleme karşı 60) Bağlantı

61) Anahtar Dağıtım

62) Trafik Gizlilik

63) Asal Sayılar

64) Fermat \\\ 'ın ve Euler \\\' ın teoremleri

Asal 65) Test

66) Çin Kalan Teoremi

67) Ayrık Logaritma

Kamu-Key Şifreleme 68) İlkeleri

69) RSA algoritması

70) en uygun Asimetrik şifreleme Dolgu

71) Anahtar Yönetimi

Açık anahtarlı şifreleme sistemi kullanarak Gizli Keys 72) Dağıtım

73) Diffie-Hellman Anahtar Değişimi

Deffie Hellman algoritması 74) Örnek

75) Anahtar Değişimi Protokolleri

Ortadan Atak 76) Man

77) eliptik eğri Aritmetik

Her konu şemaları, denklem ve daha iyi öğrenme ve hızlı anlayış için grafiksel temsiller diğer formları ile tamamlandı.

Kriptografi bilgisayar bilimleri, yazılım mühendisliği eğitimi kursları ve çeşitli üniversitelerin bilgi teknolojisi lisans programlarının bir parçasıdır.